Wenn ich mich mit WLAN auseinandersetze, kommt es recht häufig vor, dass ich mir ansehen möchte, was unter der Haube tatsächlich passiert. Das hilft Zusammenhänge und Funktionsweisen im 802.11-Protokoll zu verstehen oder Hinweise auf Probleme zu bekommen. Ich lerne immer Neues dazu.

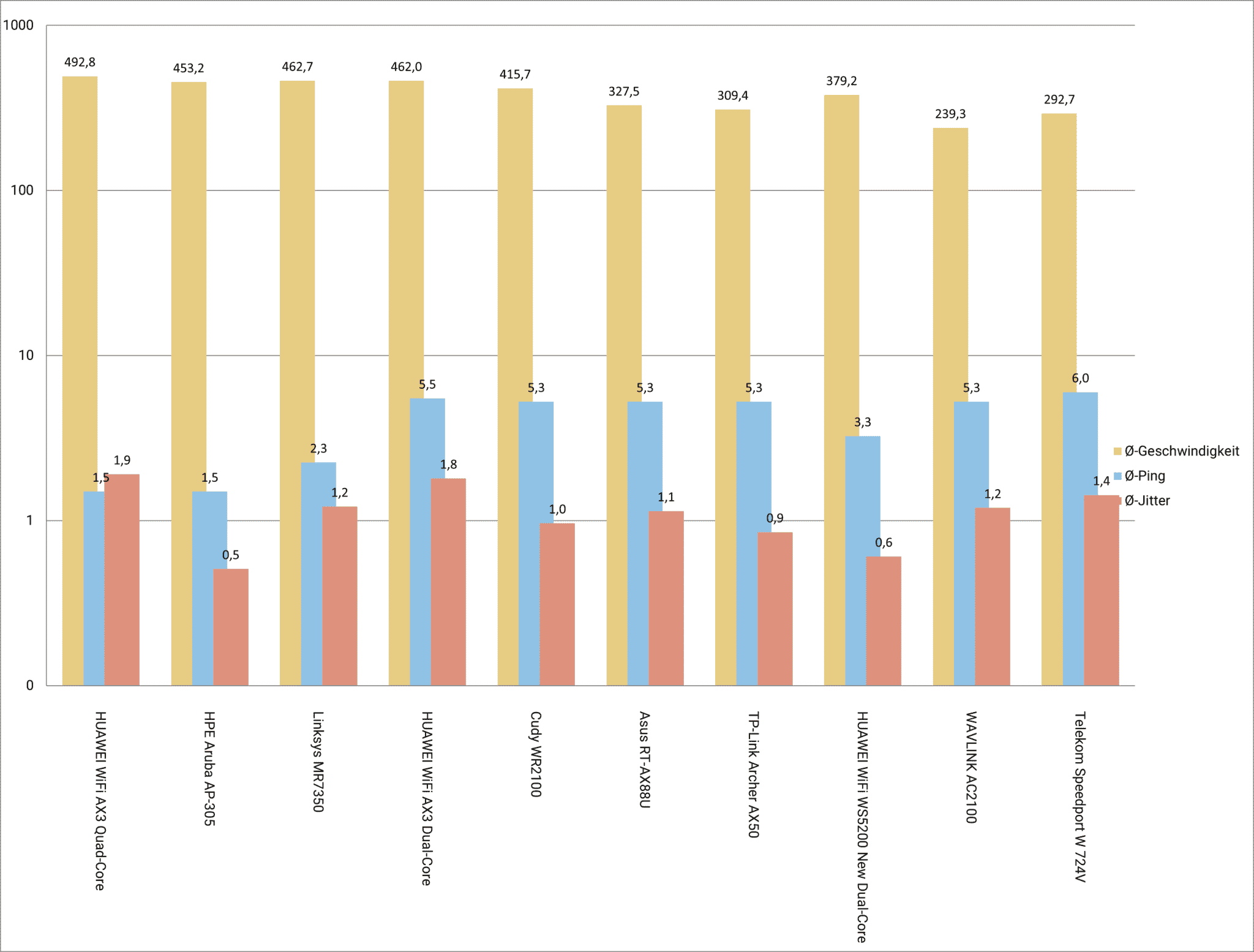

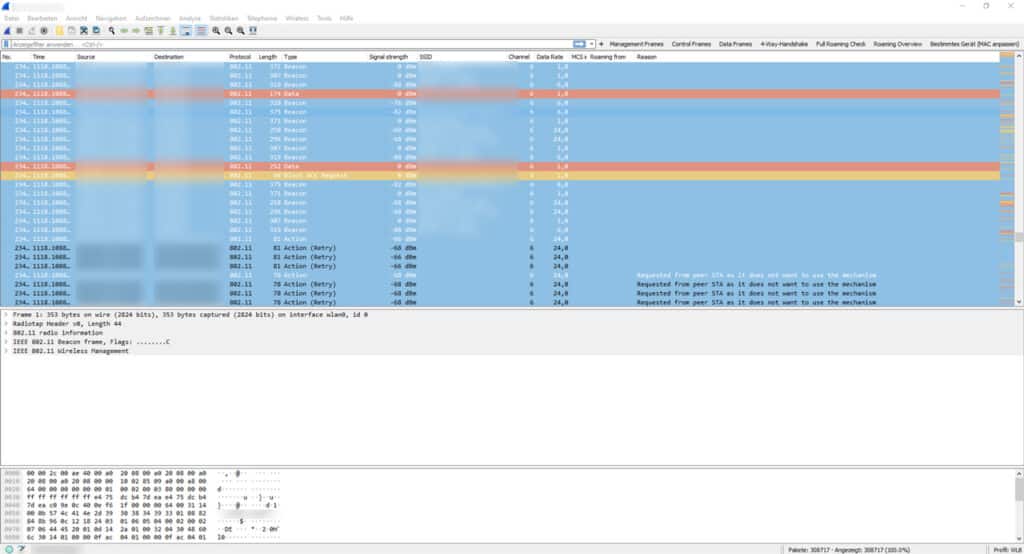

Für die Arbeit mit Wireshark und WLAN habe ich ein Wireshark-Profil erstellt. Es färbt die Pakete passend zum 802.11-Protokoll analog meines Wireshark-Cheatsheets ein und unterscheidet nach Management Frames (blau), Control Frames (gelb) und Data Frames (rot). Des Weiteren werden Frame Retries kenntlich gemacht und 4-Way-Handshakes hervorgehoben.

Durch das WLAN-Profil für Wireshark werden sogenannte Anzeigefilterknöpfe vordefiniert. Mit den Anzeigefilterknöpfen lassen sich bequem, schnell und einfach Filteranalysen durchführen. Möglich sind folgende Filter: Nur Management Frames, nur Control Frames, nur Data Frames oder nur 4-Way-Handshakes. Zudem gibt es einen Anzeigefilterknopf, der alle am WLAN-Roaming beteiligten Frames anzeigt (Full Roaming Check). Die Funktion Roaming Overview fasst das WLAN-Roaming auf Association Requests, Reassociation Requests, Disassociations und Deauthentications zusammen. Alle Anzeigefilterknöpfe beachten auch die Frame Retries. Auch nach einer speziellen MAC-Adresse (Quelle / Ziel) lässt sich filtern.

Mein Profil verändert zudem die Spalten der Paketliste. So wird der exakte Frame-Typ des 802.11-Paketes angezeigt. In weiteren Spalten finden sich Informationen zur Signalstärke pro Paket, zur SSID, zum Kanal, zur Datenrate und zum MCS (bei QoS-Data-Frames). Zur Roaming-Analyse stehen Spalten zur Roaming-Quelle (bei Reassociation) und für die Ursache zur Verfügung.

Das Wireshark-WLAN-Profil dekodiert automatisch Paketmitschnitte von Aruba und Cisco auf UDP-Port 5555 (Peekremote).

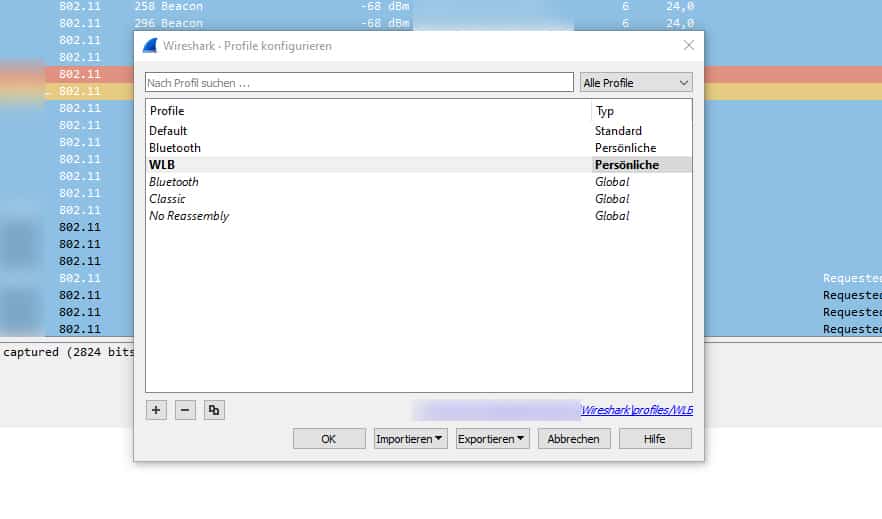

Um das Profil einzubetten, startet zunächst Wireshark. Drückt dann „STRG + Shift + A“ oder nutzt das entsprechende Menü („Bearbeiten -> Profile konfigurieren…“). Im folgenden Dialogfenster könnt ihr das Profil mit Hilfe der Schaltfläche „Importieren“ dann zu Wireshark hinzufügen und aktivieren.