Einen hab ich noch: Nach den Beispielen zum Packet Capturing für die Sophos XG Firewall, für die Access Points von Aruba Instant und mit dem Monitor Mode unter Linux oder speziell mit dem AWUS036ACH zeige ich heute, wie man Packet Capturing auf der Unifi Dream Machine (UDM-Pro) durchführt.

Wie im Update zum Artikel Mein Amazon FireTV-Stick verliert ständig die Verbindung. Liegt es am WLAN? beschrieben, habe ich temporär meine Firewall ersetzt. Mit einem erneuten Packet Capturing auf der UDM-Pro möchte ich nun feststellen, ob sich das Problem erledigt hat oder ob es weiterhin besteht.

SSH Remote Capturing

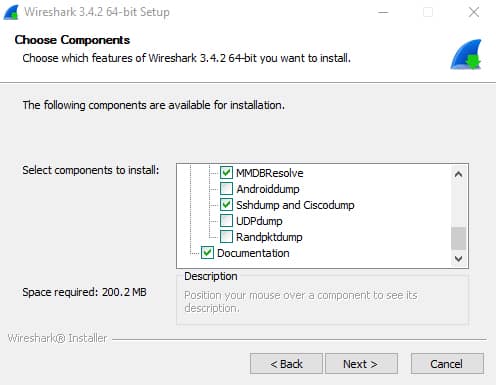

Diesmal nutze ich die Funktion „SSH Remote Capture“ von Wireshark. Wichtig: Bereits bei der Installation von Wireshark muss die entsprechende Funktion „Sshdump and Ciscodump“ mitinstalliert werden, sonst steht der SSH Remote Capture nicht zur Verfügung und es muss ein anderer Weg gewählt werden. Außerdem muss an der UDM-Pro (nicht am Controller selbst) die SSH-Authentication erlaubt sein. SSH wird im Lokalen Portal aktiviert (Local Portal -> Settings -> Advanced)

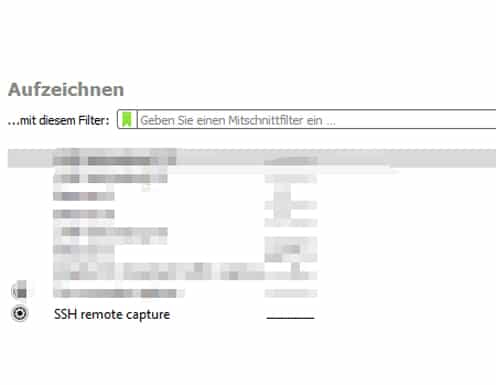

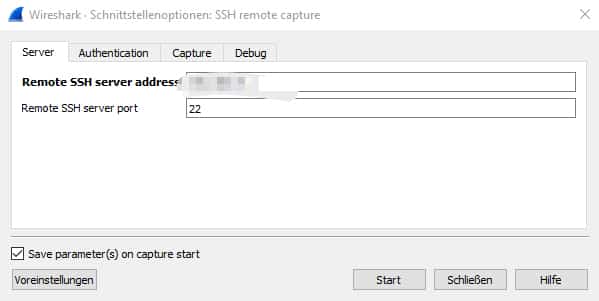

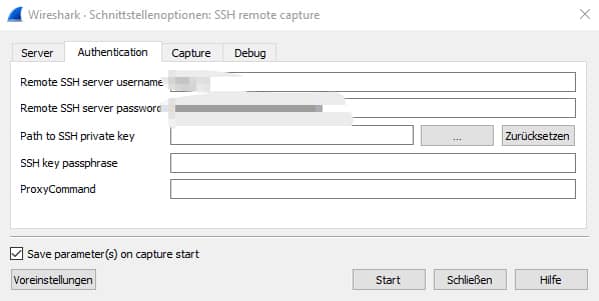

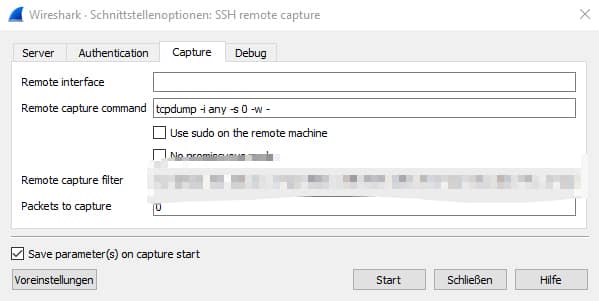

Wenn Wireshark korrekt installiert wurde, zeigt sich obiges Fenster beim Start des Programmes und es kann die Funktion SSH Remote Capture ausgewählt werden. Anschließend muss die IP-Adresse der UDM-Pro eingegeben werden. Port für SSH ist das wie üblich 22. Im Reiter Authentication muss das SSH-Username „root“ und das entsprechende Passwort aus dem lokalen Portal der UDM-Pro eingegeben werden (die SSH-Zugangsdaten vom Controller funktionieren nicht). Im Reiter Capture wird lediglich der folgende remote capture command eingestellt, die anderen Parameter bleiben unverändert:

tcpdump -i any -s 0 -w -Zur Erklärung: Der Befehl führt tcpdump auf der UDM-Pro aus. „-i“ spezifiziert das Interface, welches mitgeschnitten werden soll. Im obigen Fall soll der Verkehr auf allen Schnittstellen erfasst werden, daher „any“. Der Parameter „-s 0“ legt fest, dass die Pakete in voller Länge mitgeschnitten werden sollen. Lässt man diese Option weg, werden pro Paket nur 68 Byte mitgeschnitten. Mit „-w -“ wird der Datenstrom gepiped, d.h. der Datenstrom wird direkt per SSH an Wireshark weitergeleitet. Durch einen Klick auf den entsprechenden Button wird das Packet Capturing nun gestartet und Wireshark zeigt einem die Pakete in gewohnter Manier an. Weitere Informationen über die tcpdump-Befehle gibt es hier.

Übrigens: Die verfügbaren Interfaces inkl. VLANs lassen sich herausfinden, indem man sich per Putty direkt auf die UDM-Pro einloggt und den Befehl „tcpdump -D“ eingibt. Dann werden alle vorhandenen Interfaces aufgelistet. Die WAN-Schnittstelle hört beispielsweise auf „ppp0“.