Einige Monate ist mein letzter Beitrag her. Und das hat einen Grund: Ich habe mein Interesse für Mikrocontroller entdeckt, vor allem der ESP8266 und ESP32 haben es mir angetan. Spannend für mich, denn diese Mikrocontroller haben ganz passables WLAN eingebaut und sind supergünstig. Deshalb sind sie für mich ein tolles WLAN-Spielzeug geworden.

Was alles möglich ist, zeige ich euch heute am Beispiel des ESP32 Wi-Fi Penetration Testing Tools von Risinek. Das Tool wird auf einen ESP32 aufgespielt und kann dann über das Smartphone bedient werden. Dazu spannt der ESP32 ein eigenes WLAN auf. Sobald ihr euch damit verbindet, könnt ihr die Benutzeroberfläche vom Penetration Tool nutzen und benachbarte WLANs in der Umgebung anzeigen. Diese können dann untersucht werden, sogar Handshakes für Wireshark und Hashcat können mitgeschnitten und anschließend auf euren Smartphone heruntergeladen werden.

Für mich ist das eigentlich Spannende dabei nicht die Funktion des Tools von Risinek. Vielmehr geht es mir darum aufzuzeigen, wie klein die Instrumente möglicher Angreifer eines WLAN mittlerweile geworden sind. Wozu früher ein Notebook mit Linux samt speziellem WLAN-Adapter benötigt wurde, reicht heute ein kleiner Mikrocontroller, kaum größer als zwei 50 Cent Stücke nebeneinander. Ein Angriff kann heutzutage ohne großes Aufsehen im Vorbeigehen erfolgen. Die Vorbereitungen sind entsprechend einfach.

Im heutigen Beispiel zeige ich euch, wie kinderleicht das Aufsetzen eines solchen Mikrocontrollers ist. Dann könnt ihr selbst herumprobieren. Denn nur wer weiß, wie Technologie funktioniert, kann sich bestmöglich von einem etwaigen technischen Missbrauch schützen.

Schritt 1: esp32-wifi-penetration-tool von Risinek herunterladen

Zunächst benötigen wir das Programm, welches auf den ESP32 aufgespielt werden soll. Im Beispiel verwende ich das ESP32 WLAN Pentesting-Tool von Risinek direkt von Github.

Im Verzeichnis findet ihr sowohl eine Bedienungsanleitung als auch den Programmcode (im Ordner „build“). Ladet euch sowohl den Bootloader, den Partition_Table sowie den eigentlichen Programmcode herunter.

Schritt 2: Das ESP32 Flash Tool

Es gibt verschiedene Möglichkeiten, Programmcode auf den ESP32 zu übertragen. Die Varianten mit dem Arduino SDK habe ich euch bereits gezeigt.

Diesmal möchte ich das ESP32 Flash Tool direkt vom Hersteller Espressif verwenden. Ladet euch das Programm in der neuesten Version herunter und entpackt das ZIP-File. Dann startet das Flash Tool.

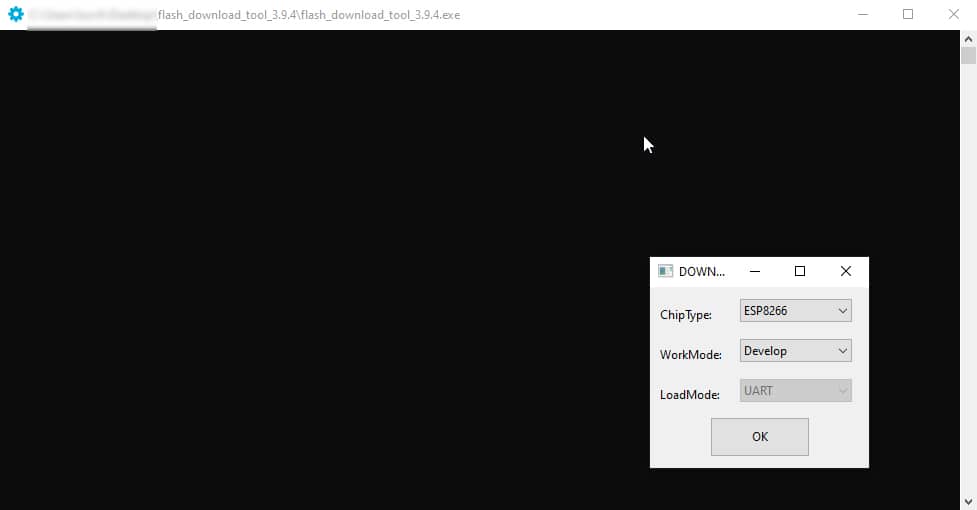

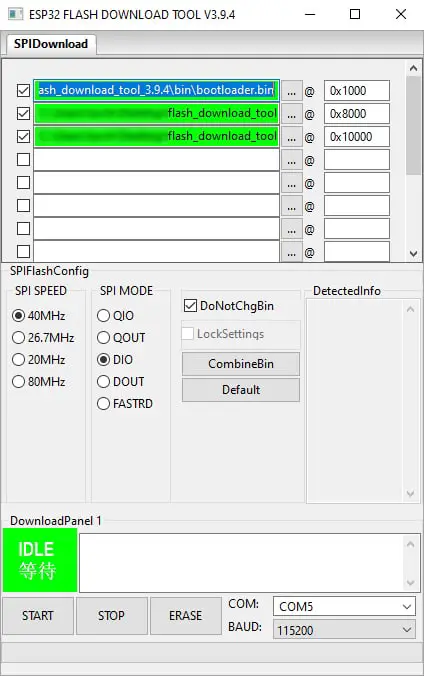

Wählt bei ChipType ESP32 aus und lasst den WorkMode auf Develop, bestätigt dann mit OK. Im folgenden Fenster legt ihr dann fest, welche Dateien an welche Adresse im persistenten Speicher des Mikrocontrollers geschrieben werden sollen. Arbeitet sehr genau, sodass euch an dieser Stelle keine Fehler unterlaufen. Wählt zuerst die bootloader.bin aus (0x1000), dann die partition-table.bin (0x8000) und schließlich die esp32-wifi-penetration-tool.bin (0x10000). Vergesst nicht den Haken in der ersten Spalte zu setzen.

Ändert nun noch die COM-Schnittstelle unten rechts im Fenster auf diejenige Schnittstelle, mit der ihr euren ESP32 verbunden habt. Sollte der Mikrocontroller nicht gefunden werden, dann achtet bitte darauf, dass ihr ein USB-Daten-Kabel verwendet. Zudem müsst ihr den passenden Gerätetreiber installiert haben.

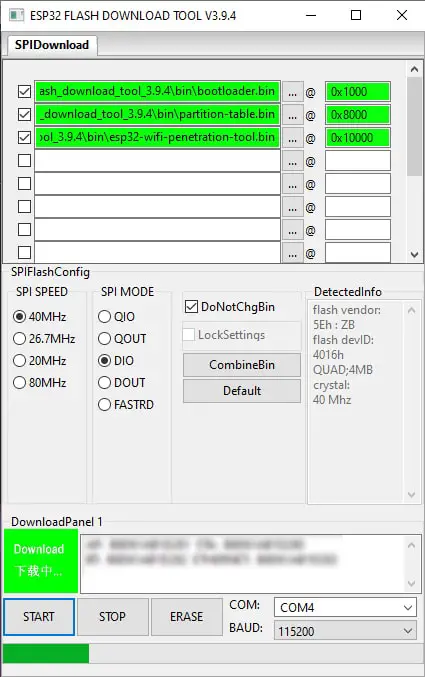

Habt ihr alles korrekt eingestellt, drückt den großen Start-Knopf im Fenster unten link. Dann überträgt das Flash Tool den Programmcode direkt auf den ESP32.

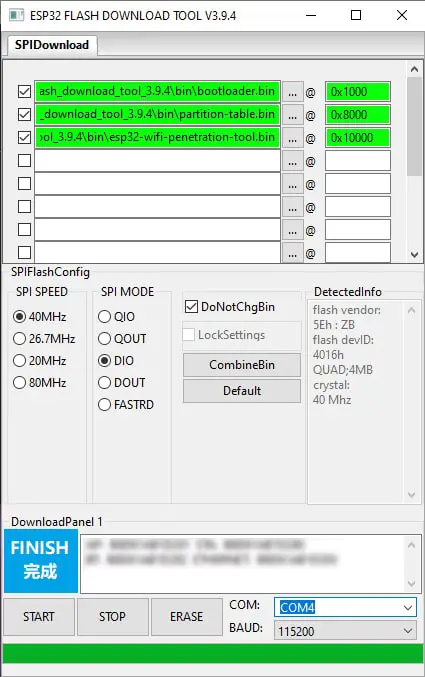

Nachdem der Vorgang beendet wurde (erkennbar daran, dass der Start-Knopf nun „Finish“ heißt und blau eingefärbt wurde), müsst ihr den ESP32 neu starten. Trennt den Mikrocontroller dazu kurz vom Strom. Sobald ihr den ESP32 wieder mit Strom versorgt, wird der Programmcode ausgeführt.

Ihr solltet nun die WLAN-SSID „ManagementAP“ sehen können. Verbindet euch damit und nutzt das Passwort „mgmtadmin“. Öffnet im Anschluss folgende Adresse in eurem Browser: 192.168.4.1