Ihr braucht Kali Linux, einen WLAN-Adapter mit Monitor und Injection Mode sowie das Bash-Skript Airgeddon. So einfach, das kann jeder! Airgeddon ist nicht Teil der Kali Installation, aber hier geht’s zum Download.

In einem Testangriff möchte ich herausfinden, wie lange ein Angriff auf WPA2 mit meinem durchschnittlichen Computer dauert. Computer mit ähnlicher Leistung dürften in so manchem Nachbarhaushalt zur Verfügung stehen. Dazu starte ich einen Angriff auf mein eigenes WLAN-Netzwerk. Ich möchte wissen, wie viele Passwort-Möglichkeiten mein Computer pro Sekunde schafft. Daraus lässt sich die Gesamtdauer des Angriffs errechnen. Aber: Ich werde den Angriff nicht komplett beenden, denn bis mir ein Ergebnis vorliegt, bin ich vermutlich ein grauer alter Mann. Schneller geht es mit einer Wörterbuch-Attacke, auch Dictionary Attack genannt.

Der Testaufbau

Für den Test verwende ich wieder Kali Linux und meinen AWUS036ACH. Kali läuft diesmal in einer virtuellen Maschine mit 2 GB RAM und drei CPU-Kernen je 4500 MHz. Mein WLAN ist mit WPA2-PSK verschlüsselt und das Passwort besteht aus Buchstaben (Groß und Klein) sowie Zahlen. Das Passwort hat die minimale Länge von 8 Zeichen. Erwartete Rechendauer mit diesen Parametern: 605 Jahre.

Den Angriff führe ich mit Airgeddon durch, einem Bash-Skript für Linux, mit dem sich WLANs einsteigerfreundlich überprüfen lassen. Ich folge damit einem sehr bequemen Weg, um mein eigenes WLAN zu überprüfen. Achtung: Trotz aller Einfachheit ist es verboten, fremde WLANs anzugreifen. Macht den Test daher nur mit eurem eigenen WLAN-Netzwerk.

Schritt 1: Airgeddon-master starten und Netzwerkadapter vorbereiten

Los geht’s! Der folgende Befehl startet Airgeddon unter Kali. Er wird im Terminal eingegeben und muss gegebenenfalls um den Speicherort von Airgeddon ergänzt werden.

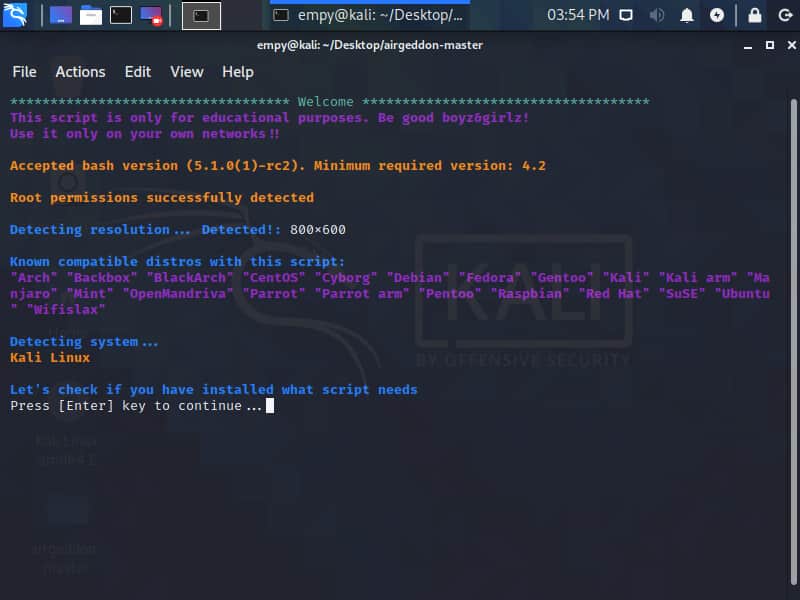

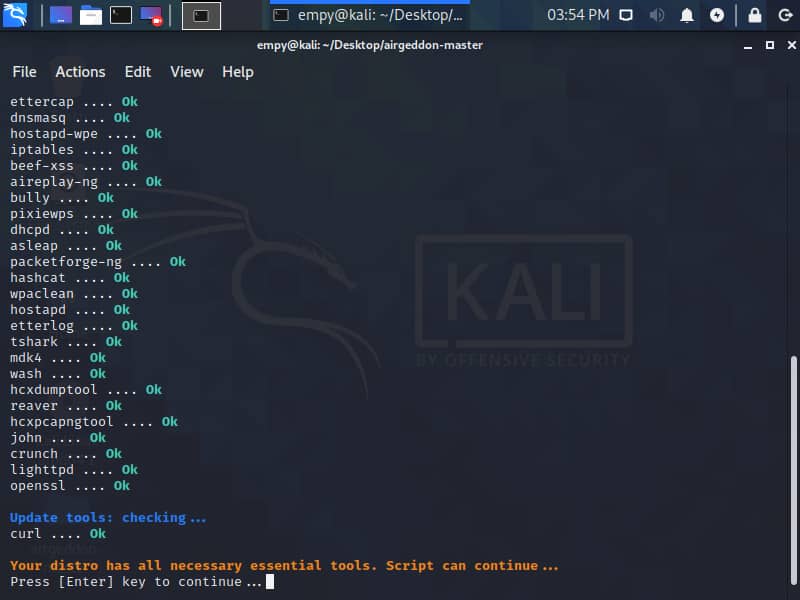

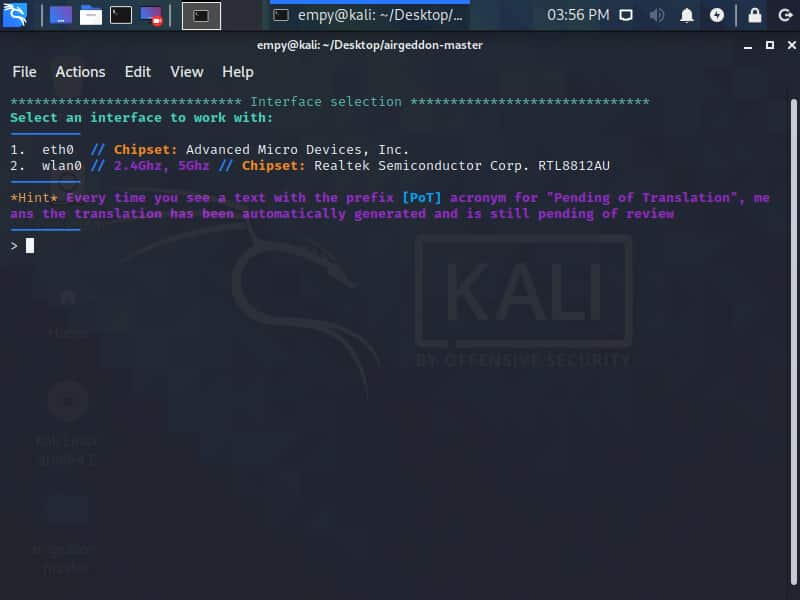

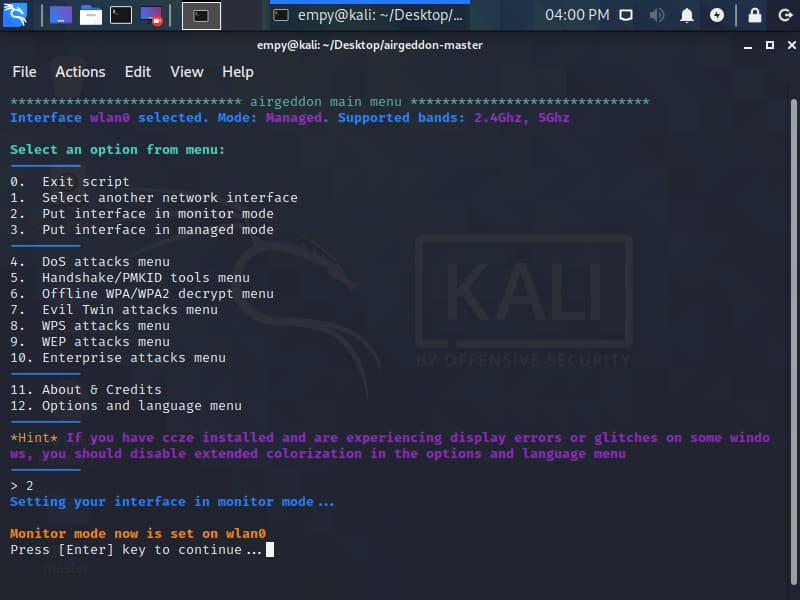

sudo bash airgeddon.shNach dem Start überprüft Airgeddon, ob alle erforderlichen Ressourcen im Betriebssystem vorhanden sind und ob die Programmversion aktuell ist. Dieser Vorgang muss jeweils mit Enter bestätigt werden. Abschließend muss der WLAN-Adapter ausgewählt werden, der für den Test verwendet werden soll. Analog des Screenshots drücke ich „2“ für meinen AWUS036ACH unter wlan0 und bestätige mit Enter.

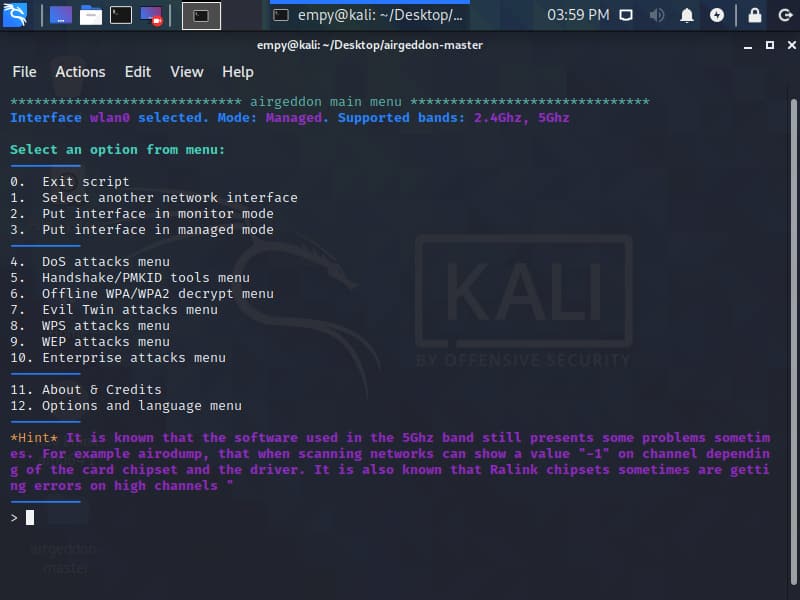

Nachdem der passende WLAN-Adapter ausgewählt wurde, muss der WLAN-Adapter in den Monitor Mode versetzt werden. Im Hauptmenü geschieht das bequem mit der Option „2“

Schritt 2: Handshake abfangen

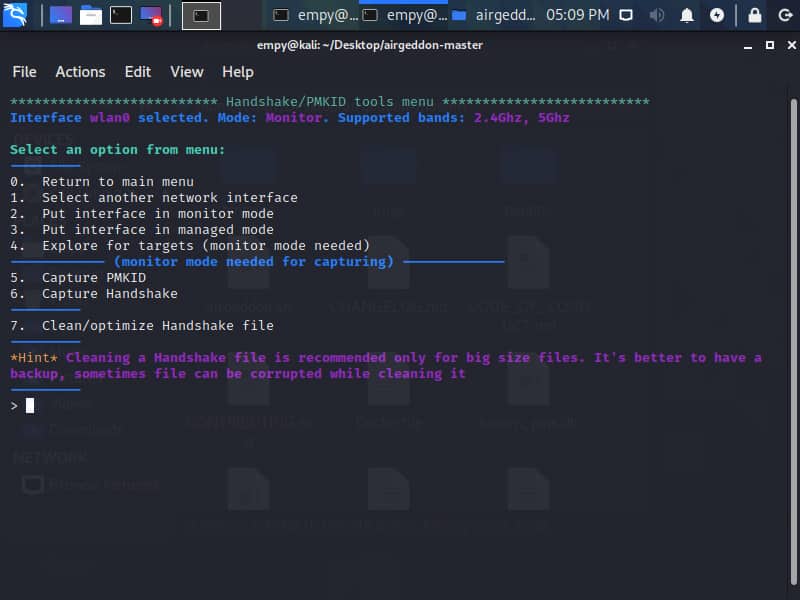

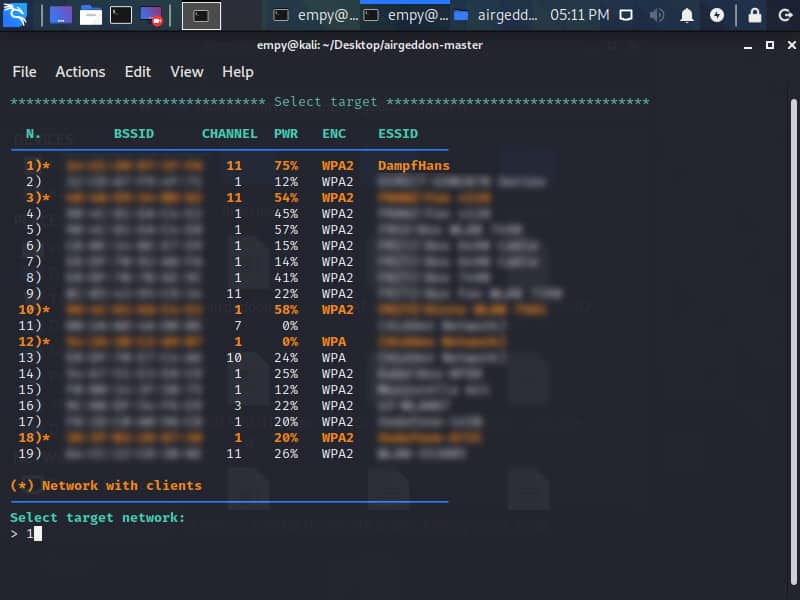

Nachdem sich der WLAN-Adapter im Monitor Mode befindet wird der Angriff vorbereitet. Vom Hauptmenü aus muss über Option „5“ das Werkzeug zum Abfangen des Handshakes ausgewählt werden. Wichtig ist nun, mit Option „4“ das genau das jeweilige WLAN auszuwählen, welches angegriffen werden soll. Dazu einfach den Anweisungen am Bildschirm folgen. Und zur Erinnerung: Nur mit dem eigenen WLAN durchführen. Andere Netzwerke sind verboten.

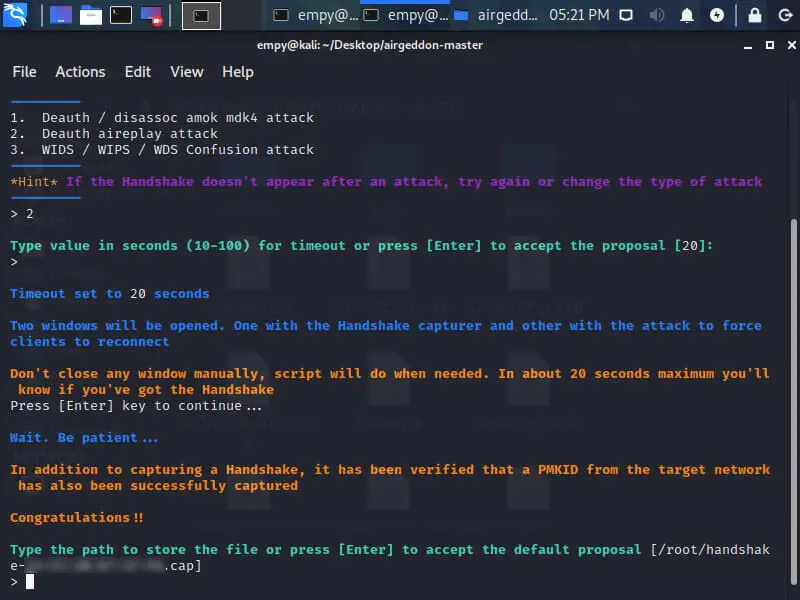

Nachdem das Netzwerk ausgewählt wurde, werden die ersten Details im oberen Bereich von Airgeddon angezeigt. Überprüft unbedingt die Angaben. Nun wird mit Option „6“ das eigentliche Aufzeichnen des WLAN-Handshakes gestartet. Ich wähle die Option „2“ für den Deauth über Aireplay-ng. Dann wieder den Anweisungen auf dem Bildschirm folgen. Möglicherweise dauert der Abhörvorgang mehrere Versuche. Dann ist Geduld gefragt und entsprechend der Bildschirmanweisungen muss er Vorgang erneut gestartet werden. Ich habe 10 Versuche benötigt.

Schritt 3: Angriff durchführen

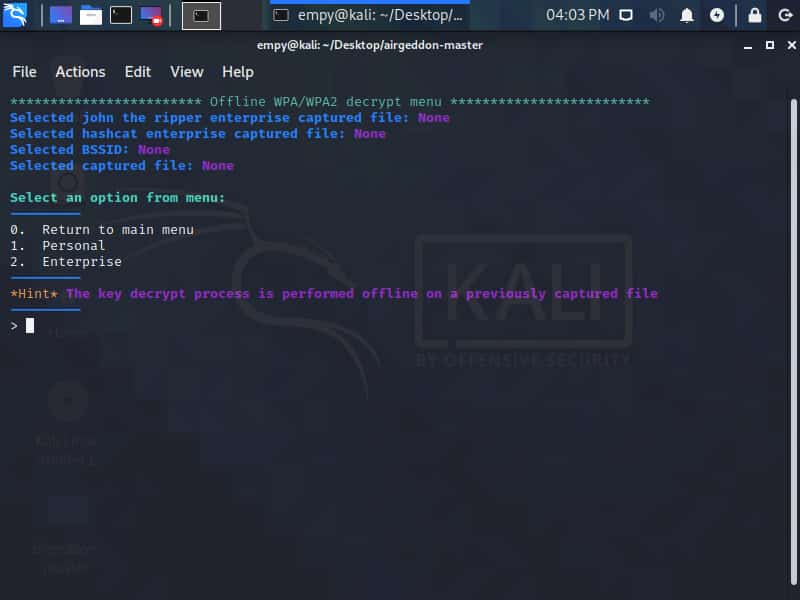

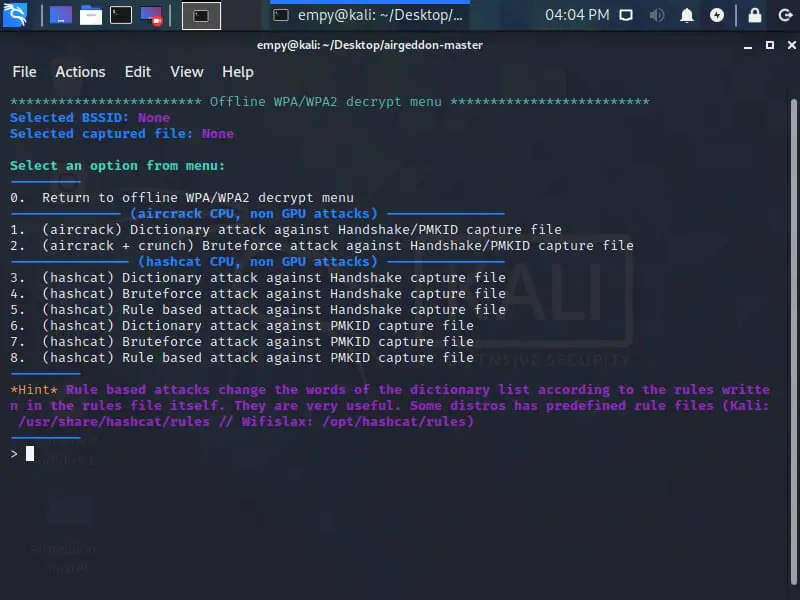

Sobald ein Handshake vorliegt, kann der Brute-Force-Angriff gestartet werden. Dazu vom Hauptmenü ins Menü „6“ -> „1“ wechseln, um die Offline-WPA2-Attacke mit PSK aufzusetzen. Für den Versuch am eigenen WLAN wähle ich die Option „2“ mit Aircrack-ng und Handshake aus. Airgeddon schlägt die Capture-Datei aus Schritt 2 direkt vor. Zudem muss die BSSID eingegrenzt werden. Auch hier folge ich dem Vorschlag von Airgeddon.

Anschließend erwartet Airgeddon die minimale Länge des WLAN-Passworts. Da ein Angreifer im realen Umfeld fast nie um die tatsächliche Länge des Passwortes weiß, sollten hier 8 Zeichen festgelegt werden. 8 Zeichen sind die minimale Länge, die ein WLAN-Passwort haben kann. Im Anschluss fragt Airgeddon nach der maximalen Schlüssellänge. In der Praxis ist auch dieser Wert unbekannt. Daher empfehle ich den Wert auf 63 Zeichen festzulegen. Dies ist die maximal mögliche Länge eines WLAN-Passwortes. Ein derart langes Passwort mit Zahlen und Buchstaben ist per Brute Force nach heutigem Stand aber nicht innerhalb eines Menschenlebens zu knacken. Ihr könnt die maximale Länge gerne einschränken.

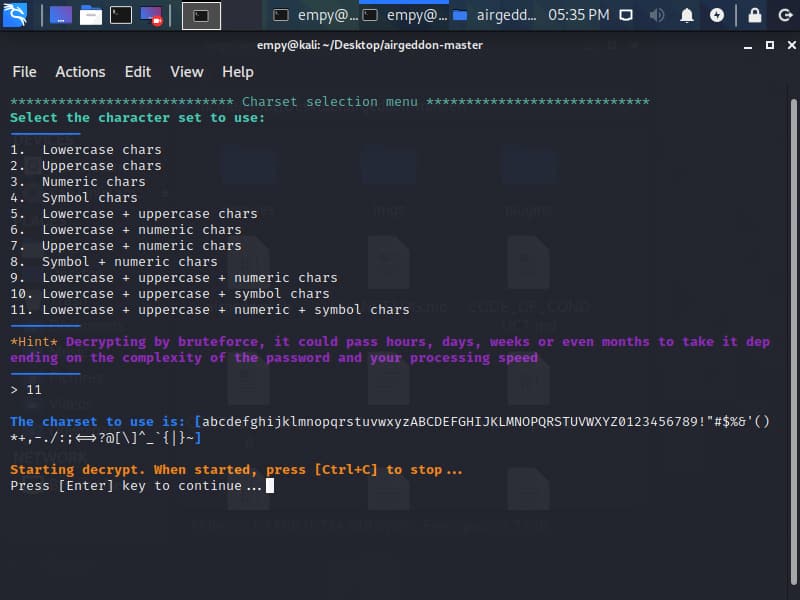

Abschließend muss festgelegt werden, welche Zeichen beim Brute-Force-Angriff verwendet werden sollen. Da ein Angreifer im realen Umfeld aber nicht wissen kann, welche Zeichen das Passwort beinhaltet, wähle ich Option „11“ für alle Zeichen aus. Wenn ich doch nur wüsste, dass mein Testpasswort keine Sonderzeichen enthält… Dann wäre der Angriff schneller erfolgreich. Wie dem auch sei, mit Enter startet Airgeddon dann automatisch Aircrack-ng und der Entschlüsselungsvorgang beginnt.

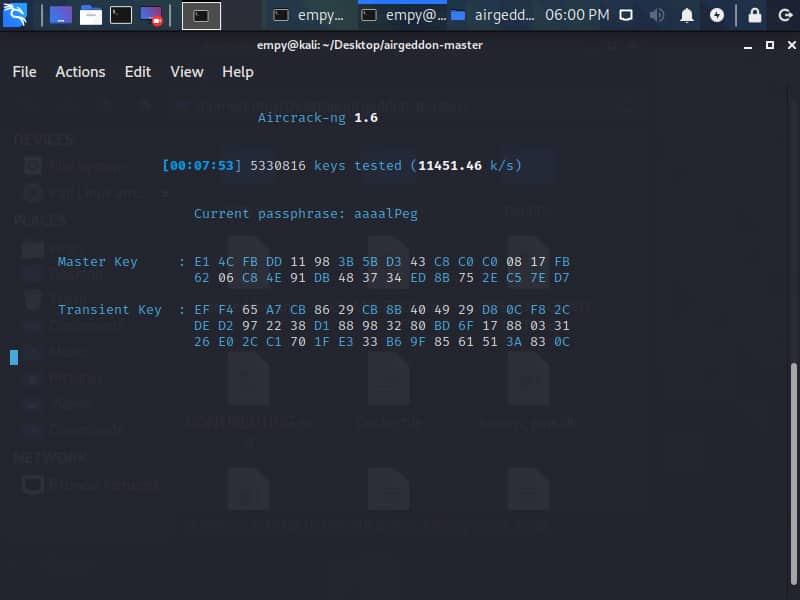

Schritt 4: Wie lange dauert es, WLAN zu hacken? 11.451 Versuche pro Sekunde

Jetzt heißt es abwarten. Aircrack-ng testet nun die Sonderzeichen, Zahlen und Buchstaben in allen möglichen Kombinationen durch und gleicht sie mit dem Handshake aus der Capture-Datei ab. Stimmen beide (Hash-)Werte überein, ist das Passwort geknackt. Gemäß der Anzeige in Aircrack-ng schafft mein Computer etwa 11.451 Versuche pro Sekunde. Auf diesen Wert hat sich mein Computer nach etwa 7 Minuten eingependelt. Der Wert ist auch die Basis für die Tabelle im Artikel „Wie lang sollte euer WLAN-Passwort sein? Mindestens 12 Zeichen, besser 20!“

Der Angriff würde fast 605 Jahre dauern

8 Zeichen mit Buchstaben und Zahlen ergibt (10+26+26)^8 = 218.340.105.584.896 Möglichkeiten. Bei einer Geschwindigkeit von 11.451 Versuchen würde mein PC knapp 605 Jahre benötigen. Mit einem entsprechend angepassten Computer kann der Angriff allerdings in gut 10 Minuten erledigt sein. Mit den Empfehlungen des BSI von 20 Zeichen hat aber auch dieser keine Chance. Und selbst mit meiner Empfehlung von 12 Zeichen bräuchte der eben genannte Profi noch 292 Jahre.