Wer in Erwägung zieht, ein Gäste-WLAN bereitzustellen, steht vor der Abwägung zwischen Sicherheit und Praxistauglichkeit in Sachen Zugriff auf die SSID. Je nach Anbieter stehen verschiedene Lösungen bereit. In dem meisten Fällen werden Captive Portals eingesetzt, um dem User die Anmeldung an einem WLAN zu ermöglichen. Methoden zur Identifikation bzw. Authentifikation gibt es viele, beispielsweise Tagespasswörter, MAC-Filter, Voucher oder Logins mit Username und Passwort. Den Methoden gemeinsam? Nach erfolgreicher Anmeldung am Captive Portal des Gäste-WLANs wird dem Anwender eine Verbindung ins Internet ermöglicht.

Damit die Internetverbindung auch dauerhaft funktioniert und sich ein Anwender nicht für jeden Verbindungsaufbau erneut anmelden muss, muss sich das Captive Portal die Identität des Endgerätes merken. Dies geschieht in der Regel über die physische Identität des Netzwerkadapters. Diese Layer-2-Information wird auch MAC-Adresse genannt. Die MAC-Adresse wird für die Adressierung der Datenströme an die jeweiligen Endgeräte benötigt. Erkennt das Captive Portal ein Endgerät wieder, wird der Datenverkehr ohne erneute Anmeldung freigegeben und die Maske zur Eingabe des Logins wird quasi übersprungen.

MAC-Adressen sind einzigartig, aber änderbar

Prinzipiell ist eine MAC-Adresse herstellerseitig in jeden Netzwerkadapter eingebaut und weltweit einzigartig. Aber: Es ist sehr leicht, die MAC-Adresse des eigenen Netzwerkadapters zu verändern. Daher sind reine MAC-Filter auch kein wirksamer Schutz gegen fremden Zugriff im WLAN. Denn wenn die MAC-Adresse eines Endgerätes mit gewährtem Zugriff auf die WLAN-Infrastruktur bekannt ist, kann ein Angreifer seinem eigenen Netzwerkadapter die gleiche MAC-Adresse zuweisen und so theoretisch im WLAN lossurfen. Theoretisch? Nun, siehe unten.

Mir geht es heute übrigens nicht darum, aufzuzeigen, wie man MAC-Adressen ändert. Das kinderleichte Spoofen der MAC-Adresse habe ich hier beschrieben. Zudem möchte ich heute auch nicht erklären, wie man denn die MAC-Adressen der aktiven Endgeräte einer SSID herausfindet. Auch dies ist der Stoff für einen eigenständigen Artikel.

Selbstversuch am eigenen Gast-WLAN

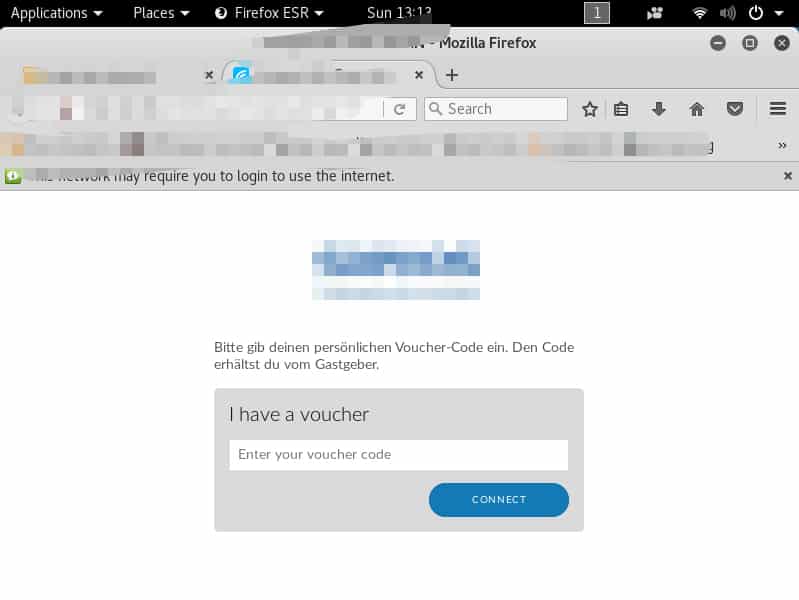

Vielmehr möchte ich mit dem heutigem Selbstversuch herausfinden, was genau passiert, wenn die MAC-Adresse eines Endgerätes (mein Smartphone) mit gültiger Authentifizierung am Captive Portal auf ein zweites Endgerät geklont wird. Das zweite Endgerät (meine VM mit Kali Linux) hat noch keinen Internetzugang und sieht beim Surfen das Captive Portal.

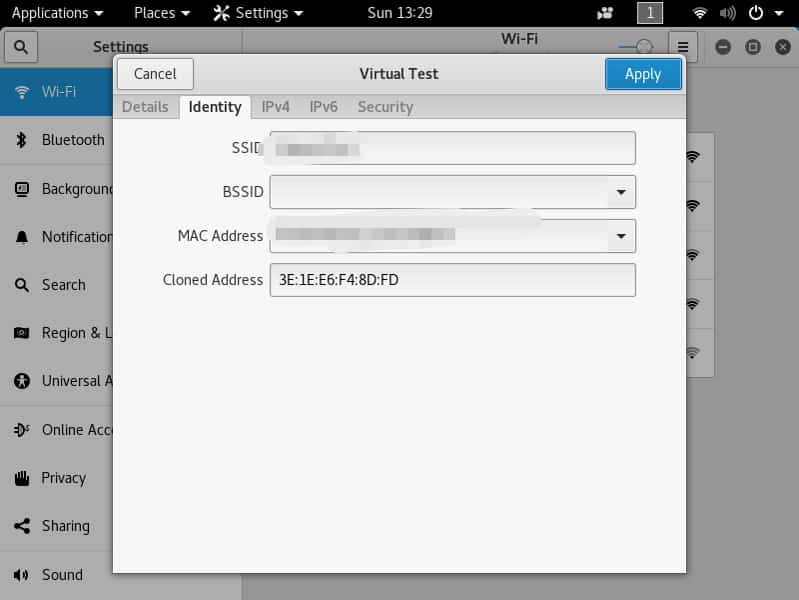

Um das oben beschriebene Szenario zu prüfen, wird nun die MAC-Adresse unter Kali auf die gleiche MAC-Adresse geändert, die bereits mein Smartphone hat. In diesem Fall ist das einfach, denn ich kenne diese MAC-Adresse bereits. Exakt diese Adresse hinterlege ich nun im WLAN-Adapter unter Kali. Dann wird der Adapter neu gestartet und mit dem WLAN verbunden.

Theorie ist nicht Praxis

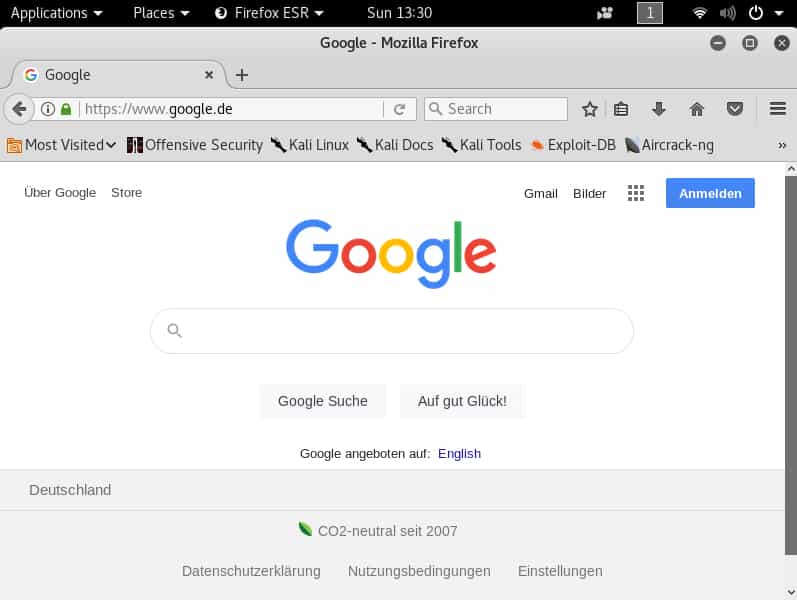

Und eben theoretisch funktioniert das auch. Aber mit Einschränkungen. Und das liegt am Aufbau von üblichen Computernetzwerken. Denn Netzwerkkommunikation funktioniert, indem Datenpakete vom Sender zum Empfänger ausgetauscht werden. Und umgekehrt. Sind zwei identische MAC-Adressen im gleichen Layer-2-Netzwerksegment vorhanden, gerät die Kommunikation ins Stolpern und die Verbindung lässt sich quasi nicht wirklich nutzen. Das liegt unter anderem am ARP (Address Resolution Protocol) und wie 802.11-WLAN-Netzwerke funktionieren. Gewisse Netzwerkkomponenten wissen dann nicht mehr eindeutig, wohin die Datenpakete weitergeleitet werden sollen. So ist es für beide Endgeräte (mit originaler MAC-Adresse bzw. geklonter MAC-Adresse) beispielsweise nicht dauerhaft möglich, eine IP-Adresse zu erhalten. Die Verbindung wird instabil. Wenn das WLAN an einem Gerät allerdings deaktiviert wird (oder das Gerät die Reichweite des WLANs verlässt), dann lässt sich das WLAN am anderen Endgerät einwandfrei verwenden.

Zusammengefasst bedeutet das: Captive Portals merken sich also den Authentifizierungs-Zustand eines Endgerätes anhand der MAC-Adresse. Wenn ein Angreifer diese Adresse in Erfahrung bringt, dann kann er die MAC-Adresse auf ein weiteres Endgerät klonen und so das Captive Portal umgehen. Solange allerdings beide Endgeräte aktiv sind, ist die Verbindung kaum möglich. Wird das ursprüngliche Endgerät allerdings nicht mehr genutzt, hat das zweite Endgerät freie Fahrt.

Worauf als Betreiber von Gast-WLANs achten?

Betreiber von Gäste-WLANs sollten daher unbedingt darauf achten, bereits beim Erstellen der Zugangsdaten für das Captive Portal darauf zu achten, dass das Ablaufdatum der Zugangsdaten passend zum jeweiligen Anwendungsfall vergeben wird. Beispiel Hotel: Reist ein Hotelgast bereits am nächsten Morgen wieder ab, genügt es, wenn die Zugangsdaten für das Gäste-WLAN nur bis zum Abreisezeitpunkt gelten. Es wäre ein Sicherheitsrisiko, wenn die Zugangsdaten eine ganze Woche gelten würden, denn ein Angreifer könnte nach dem Klonen der MAC-Adresse den Zugang des Hotelgastes für den Rest der Woche weiterhin nutzen. Werden Zugangsdaten für das Captive Portal nicht mehr benötigt, sollten sie ungültig gemacht werden. Dann kann auch der Angreifer das Gäste-WLAN nicht mehr nutzen.

Captive Portals mit Tagespasswörtern, MAC-Filtern, Voucher oder Logins mit Username und Passwort haben einen zentralen Nachteil: Während der gesamten Nutzung eines legal authentifizieren Endgerätes kann dessen MAC-Adresse kopiert werden. Dies gilt insbesondere für offene WLANs, wie sie in Hotels, Zügen oder Bibliotheken gern genutzt werden. Dabei müssen keine sonstigen Zugangsdaten gehackt werden, der Angriff ist nicht kompliziert. Nutzt man das oben beschriebene Vorgehen zur unbefugten Benutzung eines Internetzugangs, spricht man auch von MAC piggy-backing.

Private pre-shared Keys

Abhilfe können hier private PSKs schaffen, wie sie von allen namhaften Herstellern von WLAN-Acess-Points mittlerweile angeboten werden. Anstelle der Zugangsdaten für ein Captive Portal erhält ein Anwender einen persönlichen, einzigartigen pre-shared Key vom WLAN-Betreiber. Beim Verbinden mit der entsprechenden SSID wird der Anwender zur Eingabe dieses Netzwerkschlüssels aufgefordert, so wie man es vom heimischen WLAN kennt. Das WLAN ist so nach den beiden Prinzipien der Authentifizierung und Verschlüsselung geschützt, beispielsweise mit WPA3. Die gesamte MAC-Problematik entfällt.

Ist der Anwendungsfall MAC-Spoofing eher unwahrscheinlich? Nutzt ihr (wie ich selbst) verschlüsselte WLANs auch im Gastnetzwerk? Oder habt ihr gar Angst, ein Angreifer nutzt euren Hotel-Gast-WLAN-Zugang, der eindeutig eurer Person zugeordnet ist, für krumme Dinger? Was meint ihr? Lasst es mich wissen!